以前の記事で、「なりすまし対策」について記事を書きましたが、今回は、SPFやDKIMの「受信側」の対策はひとまず横に置いておいて、自社のドメインアカウントを利用した「ブランドイメージを失墜させる」なりすましメール対策についてです。

例えば、「エルメス(hermes.com)」などのドメインを勝手に詐称して、「info@hermes.com」などといった顧客にメールを送信し、ドメインを見たユーザーが「エルメス」であると勘違いして中国製スーパーコピー商品を購入してしまう。といった、自社のブランドを利用される「ブランド詐欺」のメールを送信させないための設定です。

DKIMを設定していたらできないでしょ?と思う方もいらっしゃいますが、、技術的には可能です。

そこで、DMARCの登場という訳です。

具体的に言うと、SPF、DKIMのいずれかの条件に一致しない場合のメールがどれだけ送信され、そのメールをどう処理するか?をコントロールするための設定です。

欧米ではもはや常識ですが、日本では大手プロバイダでも対応していないところ、対応していても技術者が未設定というケースが多く、やられたい放題というのが現状のようです。

設定はものの数分ですので、サクッとすませておきましょう。

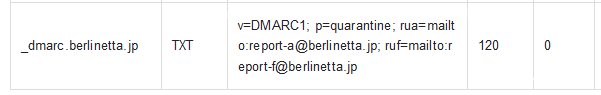

DMARC レコードの記述例

まずは、記述例を先に示します。

TXT レコード名:_dmarc.ドメイン名

TXT レコード :v=DMARC1; p=quarantine; rua=mailto:メールアドレス; ruf=mailto:メールアドレス

「rua」「ruf」パラメータ

レポートはメールサーバーの運用状態を把握するのに非常に有効ですので受信することをお勧めします。

rua:統計レポート

ruf:失敗レポート

「p」パラメータ

none:何もしない

quarantine:認証失敗したメールを隔離

reject:受信拒否

なりすましメールを送信された場合のパラメータを、「none」に設定して何もしなければ、そのメールはユーザーに送られます。つまり、DMARCを設定している意味が殆どないので、quarantine、rejectを設定すべきですが、まずはレポートを確認して、ドメインのメール送信状況の現状把握するというのが最優先です。

その上で、アカウントの運用に適した隔離、拒否を判断するのが良いでしょう。

DMARCチェッカー

設定が完了したら、有効化をチェックしましょう。

DMARC Record Checker

さらに詳細な設定を希望される方は、こちらを参考にされてください。

Google記事「偽造された迷惑メールに対するセキュリティを DMARC で強化する」