SPF

SPF??= Sender Policy Framework?ˤȤϡ??????????????Sender?˥ɥᥤ???????Τ????Ƥ??ʤ????Ȥ????????뤿???ε??Ѥΰ??ĤǤ???

???ߤΥ???????ˤ????Ƥϡ??????Ծ????????Τ??뤳?Ȥ???ǽ?ǡ??ºݡ?¿???????ǥ????¾?Υ??ɥ쥹?ˤʤꤹ?ޤ??????????Ƥ??ޤ????????ǡ??????Ծ????????Τ??Ƥ????????Ƚ?ꤹ?뤿????SPF?Ȥ????????ɥᥤ??ǧ?ڵ??Ѥ????Ѥ??ޤ???

?????㡧ñ?Ȥ?IP???ɥ쥹?ǻ??ꤹ????ˡ

example.jp. IN TXT "v=spf1 ip4:192.168.100.3 ~all"

?????㡧A?쥳???ɤ?MX?쥳???ɤǻ??ꤹ????ˡ

example.jp. IN TXT "v=spf1 a:mail.example.jp ~all"

example.jp. IN TXT "v=spf1 mx ~all"

???ϡ?mail.example.jp?פ?A?쥳???ɤǡ????ϡ?example.jp?פ?MX?쥳???ɤǻ??ꤵ?줿??륵???С??????????ʥ?륵???С??פǤ????Ȥ?????̣?ˤʤ??ޤ???

???ҥݥ????ȡ????all?פǤϤʤ???-all?פǻ??ꤹ????ˡ

???all?פ????Ӥ????ȡ?-all?פϡ??????????ꤷ????????ˡ?Ȥʤ??ޤ???

SPF?쥳???ɤ????????????ȥ?????????????Ԥ??ʤ??ʤ뤿?ᡢ?????????꤬?Ԥ??Ƥ??뤫?????å??ġ??????dz?ǧ??ɬ?פǤ???

DKIM

DKIM??Domainkeys Identified Mail?ˤϡ??Żҽ?̾???Ѥ????????ɥᥤ??ǧ?ڤε????Ǥ??ꡢ¿???Υ?륵???ӥ??????Ѥ????Ƥ??롣DKIM?ˤ??븡?ڤǤϡ?????¦?Ǥϥ??å??????Υإå?????ʸ?????????????Żҽ?̾??????إå????ղä???????????????¦?Ǥ????Żҽ?̾???ȹ礹?뤳?Ȥˤ??ä??????ɥᥤ??ǧ?ڤ??Ԥ??????Τ???DKIM??SPF?Ȥϰۤʤꡢ???Ѥ???MTA?ʥ??ž?????????????ȡˤ??Żҥ???Υǡ??????ѹ??????ʤ??¤ꡢž??????Ǥ??äƤ?ž????????????ǧ?ڤ??뤳?Ȥ??Ǥ??롣

????¦?Ϥ??餫???ᡢ??̾?˻??Ѥ?????̩?????Фˤʤ?????????DNS???ҥ????ФǸ??????Ƥ?????

??????¦????????????????ݤˤϡ????????ʸ?ȥإå??????˺????????Żҽ?̾????Ϳ???????????롣????¦?Υ?륵???Фǥ?????????????ȡ?????إå????Ρ?DKIM-Signature?????Ρ֣?=?????פǻ??ꤵ?줿?ɥᥤ??̾??DNS???ҥ????Ф??Ф??Ƹ????????䤤???碌?롣????????????¦????=?????ǻ??ꤹ???ɥᥤ??̾?ϥ???????????Ф?Ʊ???Ǥʤ??Ƥ??褯???軰?ԤΥɥᥤ??̾?????ꤹ?뤳?Ȥ???ǽ?Ǥ??롣?㤨?С??????ԤΥɥᥤ??̾??example.com?ξ????Ǥ⡢??=?????Ǥ?example.net????Ǥ?դΥɥᥤ??̾?????ꤹ?뤳?Ȥ??Ǥ??롣???ˡ?????¦?ϸ????????????????ȡ????θ????????Ѥ????Żҽ?̾???ȹ礷??DKIM???ڤ??»ܤ???

DMARC

DMARC??Domain-based Message Authentication,Reporting & Conformance?ˤϡ??嵭?Dz??⤷??2?Ĥ??????ɥᥤ??ǧ?ڡ?SPF??DKIM?ˤ??Ѥ??????ݡ??ƥ??????????ӥݥꥷ?????λ??Ȥߤǡ????Ƥ??濴?˶?ǯ??®?????ڤ??????äƤ??뵻?ѤǤ??롣DMARC?ϡ?SPF??DKIM?Τ褦??ľ??Ū??ǧ?ڵ??ѤȤϰۤʤꡢSPF??DKIM?????Ѥ??ơ??ɤ????θ??ڤˤ⼺?Ԥ?????????Ф??ơ?????¦???ɤΤ褦?˼??갷?????????ˤ??????ɥᥤ????????¦?????????뤿???ε????Ǥ??롣???Τ??ᡢDMARC?ϼ???¦?ˤ??????ʤꤹ?ޤ?????????к??ǤϤʤ???????¦?Υɥᥤ???????Ԥ????ɥᥤ???????Τ????ʤꤹ?ޤ???????????????ˤ??????뤳?Ȥǡ????ɥᥤ???Υ֥????ɤ??ݸ?뤿???ε??ѤǤ????ȸ????롣

??DMARC?ˤϡ????Τ褦???????ɥᥤ??ǧ?ڼ??Ի????????ݥꥷ?˽??ä????????????????ˡ?????????뵡ǽ?˲ä??ơ????ݡ??ƥ???????ǽ?????롣???ݡ??ƥ???????ǽ?Ǥϡ????ɥᥤ??̾??̾???ä????????줿????η????ν??????ݡ??Ȥ??????ɥᥤ??ǧ?ڤμ??ԥ??ݡ??Ȥ????????뤳?Ȥǡ??????Ԥϼ??ɥᥤ??̾???????ɥᥤ??ǧ?ڤθ??̤ξ????䡢???ɥᥤ?????٤ä????????줿?ʤꤹ?ޤ?????ξ??????İ????뤳?Ȥ??Ǥ??롣

??DMARC?????Ѥ????ˤϡ?????¦?ȼ???¦?Ǥ??줾?켡?Τ褦???б?????ɬ?פ????롣?ޤ?????¦?Ǥϡ?SPF??????DKIM??ξ???????뤤?Ϥ????줫???????б?????ɬ?פ????롣?????˲ä??ơ?????¦?Ǥϼ??ɥᥤ??̾????Ƭ?ˡ?_dmarc.?פ????٤????ɥᥤ??̾??_dmarc.example.com?? ??TXT?쥳???ɤȤ???DMARC?쥳???ɤ????????롣DMARC?쥳???????Ρ֣?=?????פ??????ɥᥤ??ǧ?ڡ?SPF??DKIM?ˤ˼??Ԥ?????????Ф???????¦?ν????ݥꥷ?????????뤳?Ȥ??Ǥ??롣??????ǽ?ʽ????ݥꥷ?ϼ???3???ब???롣

- none?ʽ?????ˡ?????ꤷ?ʤ???

- quarantine?ʳ?Υ??????

- reject?ʼ??????ݤ?????

?????????ν????ݥꥷ?Ϥ????ޤ?????¦?????????????ΤǤ??뤿?ᡢ????¦?Ǥμºݤν????ϱ??????ˤˤ??äƤ??ޤ??ޤǤ??롣?㤨?н????ݥꥷ??quarantine?ξ??硢????¦?Ǥ????ǥ???ܥå????˳?Υ???뱿?Ѥ??ͤ??????롣?ޤ????????ݥꥷ??none?ξ??硢?????Ԥ??̾??̤??˼??????뤳?Ȥˤʤ뤿??DMARCƳ???ˤ??????????ݸ??̤Ϥʤ?????????¦?Ǥϥ??ݡ??ƥ???????ǽ?????Ѥ??ƽ?????????ǧ?ڼ??Ծ????????뤳?Ȥ??Ǥ??롣

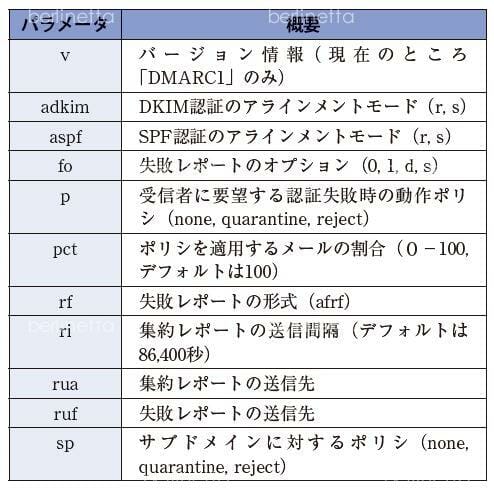

??DMARC?쥳???ɤϡ??ƥѥ?????δ֤????ߥ??????Ƕ??ڤäƵ??Ҥ??롣?????Ǥϡ??С????????????ʣ??ˡ?ǧ?ڼ??Ի???ư???ݥꥷ?ʣ??ˡ????????ݡ??Ȥ?????????rua?ˡ????ԥ??ݡ??Ȥ?????????ruf?ˤΥѥ?????????Ҥ???DMARC?쥳???ɤ????????????????????ʳ??ˤ??͡??ʥѥ??????¸?ߤ????ܺ٤????꤬??ǽ?Ǥ???

v=DMARC1; p=reject; rua=mailto:admin@example.jp, mailto:dmarc@example.jp; pct=100; adkim=s; aspf=s

<??????>

txt @ v=spf1 mx a:??????.com a:smtp.??????.com ~all

txt _dmarc v=DMARC1; p=quarantine; rua=mailto:????@??????.jp;

SPF/DKIM/DMARC ?ʤɤΥ????å??????륵????

SPF Record Checker

https://dmarcian.com/spf-survey/

DKIM Record Checker

https://dmarcian.com/dkim-inspector/